Une mauvaise configuration des protocoles SPF, DKIM et DMARC peut sembler anodine au premier abord, mais les conséquences pour la sécurité et la réputation de votre domaine sont souvent lourdes.

🔗 Pour une vue d’ensemble complète sur la sécurité des emails, consultez notre Guide Ultime de la Sécurité des Emails.

Voici un aperçu des risques encourus : Link to heading

- Vos messages légitimes se retrouvent classés en spam ou rejetés, ce qui nuit directement à la délivrabilité et à la communication avec vos clients.

- Quelqu’un d’autre peut faire passer ses emails pour des emails de votre entreprise, ce qui entache durablement la réputation de votre marque, avec des conséquences potentiellement coûteuses sur le plan commercial et juridique.

- Vous pouvez vous retrouver blacklisté, ce qui empêche les destinataires de recevoir vos emails.

- Des compétiteurs ou pirates informatiques peuvent vous voler votre réputation en envoyant des emails frauduleux qui semblent provenir de votre entreprise.

- Vous ne pouvez pas mettre en oeuvre une politique de sécurité efficace ou même contrôler qui envoie des emails pour votre domaine.

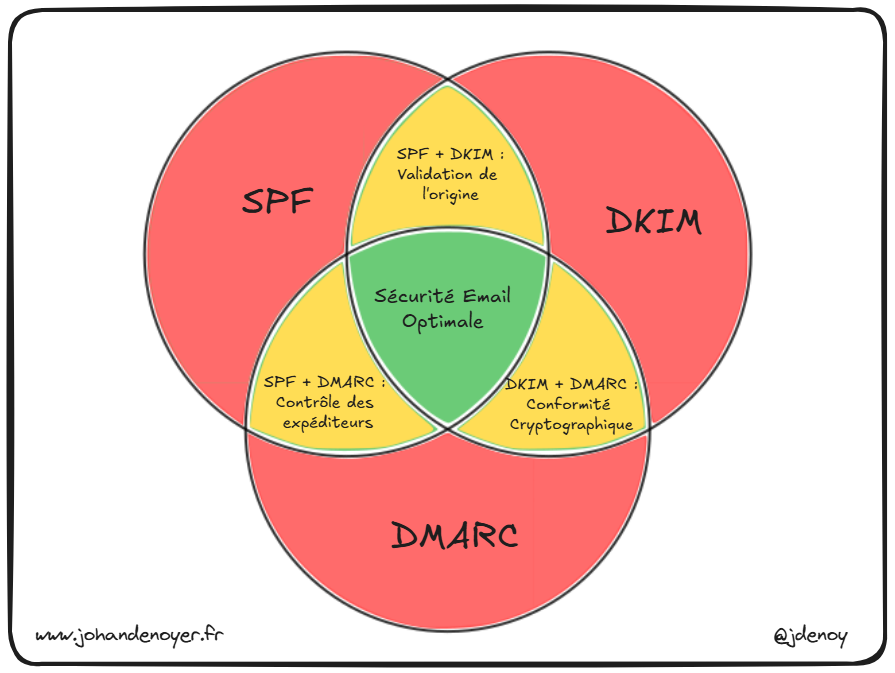

Le diagramme de Venn ci-dessous illustre les relations entre SPF, DKIM et DMARC.

Pour chaque protocole, nous allons voir les impacts d’une mauvaise configuration.

SPF Link to heading

Le SPF (Sender Policy Framework) est un protocole qui permet de vérifier l’origine des emails. Il est utilisé par les serveurs de messagerie destinataires pour vérifier que les emails proviennent bien de votre entreprise et que personne d’autre ne peut faire passer ses emails pour des emails de votre entreprise.

Lorsqu’un enregistrement SPF est mal configuré, les serveurs de messagerie destinataires peuvent avoir du mal à vérifier l’origine des emails. Le résultat ?

- Vos messages légitimes se retrouvent classés en spam ou rejetés, ce qui nuit directement à la délivrabilité et à la communication avec vos clients.

- Quelqu’un d’autre peut faire passer ses emails pour des emails de votre entreprise, ce qui entache durablement la réputation de votre marque, avec des conséquences potentiellement coûteuses sur le plan commercial et juridique.

Exemple d’une absence de configuration SPF qui permet à n’importe qui de faire passer ses emails pour des emails de votre entreprise:

~ dig +short mmemichu.fr txt | grep v=spf

~

Une bonne configuration SPF minimaliste qui permet de vérifier que les emails proviennent bien de votre entreprise:

~ dig +short mmemichu.fr txt | grep v=spf

"v=spf1 mx ~all"

~

DKIM Link to heading

Le DKIM (DomainKeys Identified Mail) est un protocole qui permet de vérifier l’intégrité des emails. Il est utilisé par les serveurs de messagerie destinataires pour vérifier que le contenu des emails n’a pas été altéré.

Si DKIM n’est pas correctement mis en place, il devient impossible pour les destinataires de s’assurer que le contenu de vos emails n’a pas été altéré. Une telle faille ouvre la porte aux attaques de type « man-in-the-middle » et à la modification frauduleuse des messages, compromettant ainsi la confiance que vos interlocuteurs placent en votre domaine et votre entreprise.

Exemple d’une mauvaise configuration DKIM ou le gestionnaire s’est trompé entre DKIM et DMARC empêchant le destinataire de vérifier l’intégrité des emails:

~ dig +short smtp._domainkey.mmemichu.fr txt

"v=DMARC1; p=none; rua=mailto:[email protected]"

~

Une bonne configuration DKIM:

~ dig +short smtp._domainkey.mmemichu.fr txt

"k=rsa; t=s; p=MIIBIjA[...]fSPi1GZpCDRlY3J9jHyVUEMwMLbN35Uaefd1SsuLsVrCAnlmim1QIDAQAB"

~

DMARC Link to heading

Le DMARC (Domain-based Message Authentication, Reporting, and Conformance) est un protocole qui permet de vérifier l’origine des emails et de mettre en œuvre une politique de sécurité.

Une configuration incorrecte de DMARC peut empêcher la mise en œuvre d’une politique de sécurité efficace. Sans cette protection, il devient plus facile pour des cybercriminels d’usurper votre identité, en envoyant des emails frauduleux qui semblent provenir de votre entreprise. Outre le risque évident de phishing, cela entache durablement la réputation de votre marque, avec des conséquences potentiellement coûteuses sur le plan commercial et juridique.

Exemple d’une mauvaise configuration DMARC qui n’applique aucune politique:

~ dig +short _dmarc.mmemichu.fr txt

"v=DMARC1; p=none; rua=mailto:[email protected]"

~

En résumé, négliger la bonne configuration de ces protocoles ne compromet pas seulement la sécurité de vos emails, mais expose également votre entreprise à une perte de confiance de la part de vos partenaires et clients. Pour préserver l’intégrité de vos communications et protéger votre image, il est indispensable de prendre le temps de vérifier et d’optimiser correctement SPF, DKIM et DMARC.

Note : ces exemples proviennent de configurations réelles, mais avec des noms de domaine différents pour des raisons de confidentialité et sécurité.

✅ Besoin d’un audit SPF ? Testez votre configuration sur MailAuthCheck.com ou contactez-moi pour un diagnostic personnalisé.

🔗 Consultez aussi nos autres articles :